作为大规模针对性活动的一部分,威胁行为者正在积极利用 WooCommerce Payments WordPress 插件中*近披露的一个关键安全漏洞。该缺陷被追踪为CVE-2023-28121(CVSS 评分:9.8),是一种身份验证绕过情况,使未经身份验证的攻击者能够冒充任意用户,并以被冒充的用户(包括管理员)身份执行某些操作,从而可能导致网站被接管。

Wordfence 安全研究员表示:“针对该漏洞的大规模攻击(编号为 CVE-2023-28121)于 2023 年 7 月 14 日星期四开始,并持续到周末,并于 2023 年 7 月 16 日星期六达到了针对 157,000 个站点的 130 万次攻击的峰值。”拉姆·加尔在周一的帖子中说道。

WooCommerce Payments 版本 4.8.0 到 5.6.1 容易受到攻击。该插件安装在超过 600,000 个网站上。WooCommerce 早在 2023 年 3 月就发布了该错误的补丁,WordPress 向使用受影响软件版本的网站发布了自动更新。

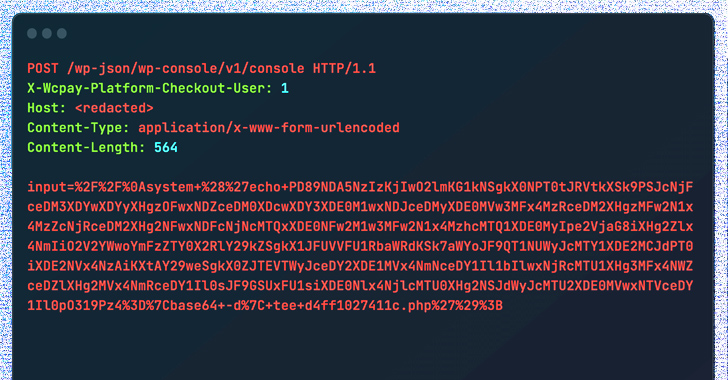

在攻击中观察到的一个共同点是使用HTTP 请求标头“X-Wcpay-Platform-Checkout-User: 1”,这会导致易受影响的站点将任何其他有效负载视为来自管理用户。

Wordfence 表示,上述漏洞正在被武器化以部署 WP Console 插件,管理员可以使用该插件执行恶意代码并安装文件上传器来设置持久性并在受感染的网站上设置后门。

Adobe ColdFusion 漏洞被广泛利用

此次披露之际,Rapid7 报告称,从 2023 年 7 月 13 日开始,它观察到在多个客户环境中积极利用 Adobe ColdFusion 缺陷,在受感染的端点上部署 Web shell。

Rapid7 安全研究员 Caitlin Condon表示:“威胁行为者似乎正在利用 CVE-2023-29298 和第二个漏洞。 ” 其他缺陷似乎是 CVE-2023-38203(CVSS 评分:9.8),这是一个反序列化缺陷,已在7 月 14 日发布的带外更新中得到解决。

CVE-2023-29298(CVSS 评分:7.5)涉及影响ColdFusion 2023、ColdFusion 2021 Update 6 及更低版本以及 ColdFusion 2018 Update 16 及更低版本的访问控制绕过漏洞。

Rapid7 上周披露:“该漏洞允许攻击者通过在请求的 URL 中插入意外的附加正斜杠字符来访问管理端点。”

然而,Rapid7 警告称,CVE-2023-29298 的修复并不完整,可以通过简单修改来绕过 Adobe 发布的补丁。

建议用户更新到 Adobe ColdFusion 的*新版本,以防范潜在威胁,因为解决 CVE-2023-38203 的修复程序破坏了漏洞利用链。