企业采购了一台戴尔服务器,安装的是windows server 2012操作系统,近期发现系统被勒索病毒攻击,截图如下:

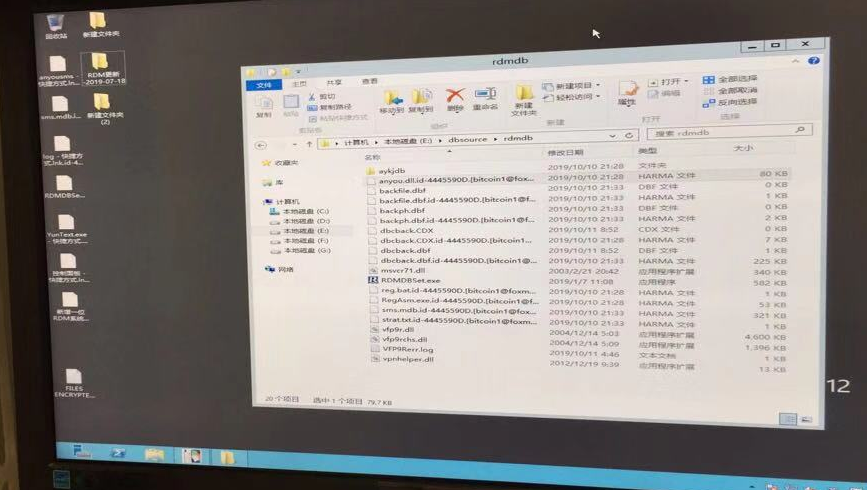

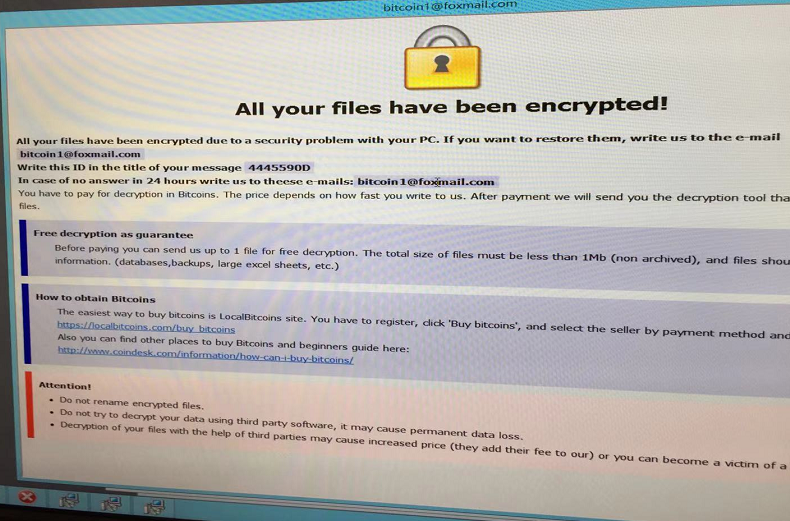

桌面上文件全部被篡改并加了后缀,无法打开。有个弹窗,显示的就是上述内容。

通过360勒索病毒检测( https://lesuobingdu.360.cn/ ),可以检测出病毒名称。

经过一番检测发现是叫做:CRYSIS V1 的勒索病毒,360显示无解!

联系勒索病毒邮箱,索要6500美金,价格太贵又不一定拿到赎金后给我们解决,*后只能放弃数据,重新做系统!

然而面对这种新颖的勒索病毒攻击方式我们需要如何防范呢?

应该怎么有效防护主机防护服务器保证安全呢?

如何设置系统才能保证不被攻击呢?

方案1:系统组策略限制密码错误次数,密码输入错误达到一定次数后进行阻止

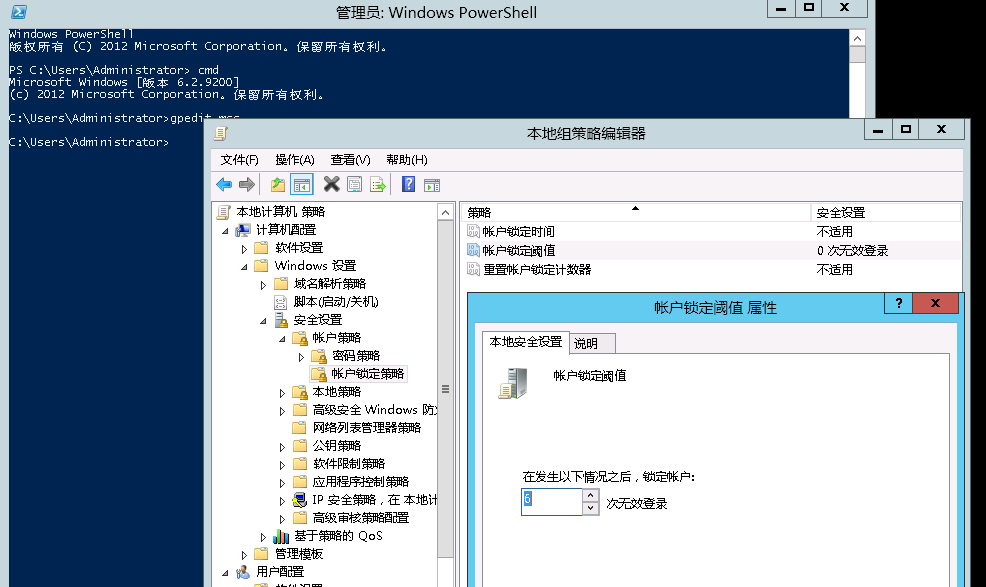

- 开始-运行(或快捷键Win+R)打开“运行”,输入gpedit.msc,打开系统组策略

- 打开组策略后依次选择计算机配置-Windows设置-安全设置-账户策略-账户锁定策略

- 然后在右侧可以看到“账户锁定阈值”,这一项可以设置用户账户登陆失败的次数,这个值数可以在0-999之间,默认显示为0表示登录次数不受现实,这里我们可以改成5或10,这样密码错误超过5或10次就无法访问计算机了

- 如果错误次数达到设定的阈值后账户将会自动锁定,这需要你的管理员手动解除锁定

方案2:使用复杂密码,不要使用弱口令密码,而且要保证定期更改密码

- 高强度的密码:保证8位以上,采用大写+小写英文字母+阿拉伯数字+符号

- 不要使用弱密码:弱密码也叫弱口令密码,就是很容易被别人猜对或者被破解工具破解的密码,如:12345678c,要定期更换密码:操作系统的密码需要3到6个月重新更换*密码,以保证系统安全不被攻击

方案3:关闭不必要的端口,如:449、139、135等

- 鼠标右键网络连接图标,打开系统的网络和共享中心,点击网络共享中心左下角的“Windows防火墙”

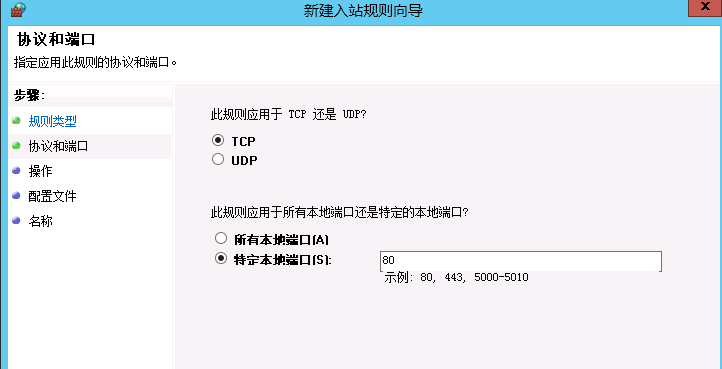

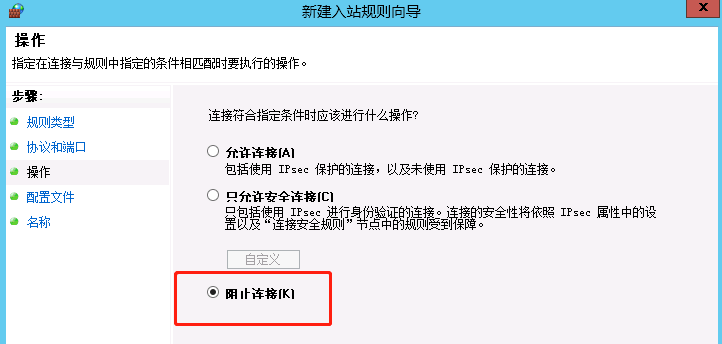

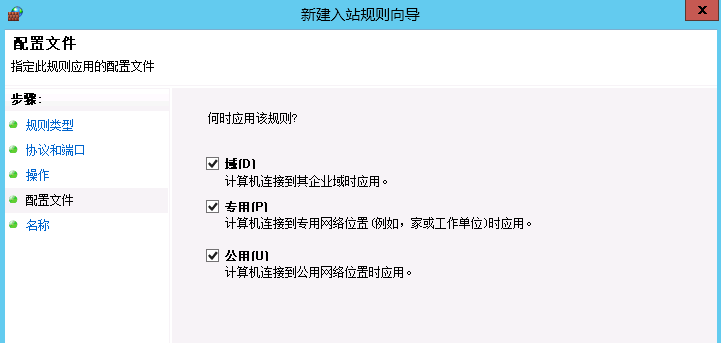

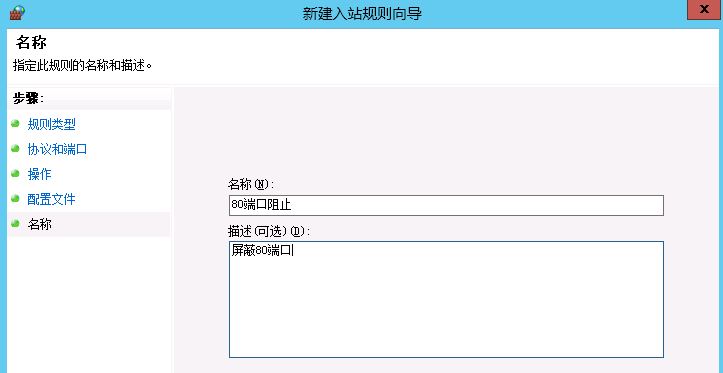

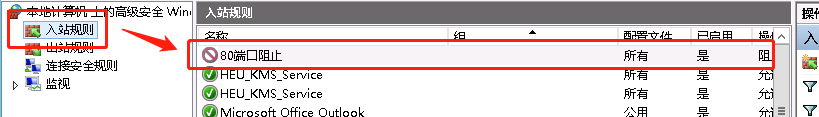

- 在Windows防火墙点击左侧菜单栏的“*设置”,再点左侧的入站规则,*后在选择右上角的新建规则

- 在新建入站规则向导内选择端口,点击下一步;在特定本地端口中输入“445或139或135”再点击进入下一步,然后在操作中选择阻止连接点击下一步,就可以完成端口的禁用阻止了